Насколько безопасен Internet Explorer 8?

Современные интернет-технологии ставят разработчикам браузерных продуктов достаточно нетривиальную задачу - создать максимально удобный продукт, обеспечивающий высокий уровень безопасности при работе в Сети. Далеко не все производители могут предоставить подобные решения. Насколько безопасен Internet Explorer 8 от Microsoft?

Веб-браузер на сегодняшний день представляет одно из наиболее востребованных приложений. Это связано с достаточным распространением недорогого ШПД для корпоративных и домашних пользователей, а также с наличием в интернете различных интерактивных сервисов, где от пользователя требуется самая актуальная версия браузера с установленными мультимедиа расширениями. Тем не менее, во многих таких решениях время от времени появляются уязвимости разного характера. Через них злоумышленники могут получать доступ к конфиденциальной информации, сохраненной в временных файлах просмотра браузера, перехватывать логины и пароли и, что стало уже самой главной проблемой всех веб 2.0-сайтов, запускать произвольный код на исполнение через браузер. Подобные технологии активно используются при заражении ПК троянскими программами или "лжеантивирусами", превращении компьютеров в машины для рассылки спама, краже платежных данных. Соответственно, разработчик браузера должен применять специальные превентивные технологии, позволяющие защитить пользователя от подобных инцидентов. Рассмотрим, как построена система безопасности в Internet Explorer 8.

Проблемы безопасности

Разработчики веб-браузеров единогласны во мнении, что обеспечение безопасности таких продуктов является первоочередной задачей для вендора. "В настоящий момент обеспечение безопасности пользователей браузера – это целая многоуровневая система, - говорит Илья Шпаньков, менеджер по развитию Opera Software в России и СНГ. - Прежде всего, в идеале собственный код браузера не должен содержать потенциально опасных уязвимостей, но в реальности же уязвимости есть абсолютно в любом браузере, просто эти бреши неизвестны до тех пор, пока их не обнаружат тестеры или злоумышленники. И вот здесь уже на первый план выходит скорость устранения обнаруженных "дыр" - разработчики, как правило, делают это в кратчайшие сроки".

По его словам, на следующем уровне необходимо максимально оградить пользователя от возможных обманных действий, предпринимаемых сетевыми злоумышленниками – в это входит защита от фальшивых сайтов, и отсутствие функций, допускающих запуск исполняемых файлов без ведома пользователя, и даже стандартные уведомления о том, какие данные запрашивает или какие действия собирается предпринять посещаемый веб-сервер. По мнению господина Шпанькова, разработчик должен предоставить пользователям (а также администраторам локальных сетей) средства управления, позволяющие осуществлять тонкую настройку защищенности браузера (блокировка всплывающих окон, управление обработкой временных файлов, выполнением интерактивных скриптов, терминальный режим и многое другое). Специалист также отмечает важность образовательного аспекта - с помощью справочной документации и подробных статей на своем веб-сайте разработчики проводят обучение пользователей в плане обеспечения собственной безопасности при работе в сети, тем самым повышая общий уровень компьютерной грамотности пользователей: "Браузер - это сложный программный инструмент, пользоваться которым тоже нужно учиться. Ведь даже самые мощные средства защиты могут оказаться бесполезными, если сам владелец браузера будет нарушать азы компьютерной безопасности".

Константин Лепихов, технический администратор и координатор проекта Mozilla в России, формулирует основное требование, с которым необходимо считаться при разработке современного браузера, как сохранение Сети как независимого пространства, неподконтрольного требованиям коммерческих компаний для исключения дальнейших притязаний (патентных, правовых и так далее) с их стороны, и предоставление легкого и безопасного доступа в эту Сеть. Для иллюстрации этого он приводит пять ключевых аспектов браузеростроения, среди которых - реализация более жестких требований по работе с SSL-сертификатами и зашифрованными данными. "Недавние уязвимости в протоколе TLS и в стандартах SSL 2.0 позволяют предположить, что атаки на базе этих протоколов будут наиболее разрушительными и частыми в использовании (из-за популярности использования этих протоколов для интернет-банкинга и обмена личными данными", - подчеркивает он. Помимо этого, специалист отмечает важность изолированного исполнения плагинов и вкладок, поскольку это относится к изоляции адресного пространства для невозможности чтения "чужих" данных из соседних вкладок или плагинов, а также гибкий контроль за хранением личных данных (страницы посещений, закладки, пароли и временные файлы просмотра). Для этого в браузерах есть "режим приватного просмотра", удобный для использования в ненадежной среде - например, интернет-киоск или чужой компьютер, а для мобильной версии необходима возможность отключения отсылки геоданных или синхронизации с удаленными серверами хранения настроек и персонализации.

Как рассказал Олег Шабуров, старший системный инженер Symantec в России и СНГ, веб-браузеры должны выполнять базовые функции контроля безопасности, такие как проверка сертификатов при обращении к сайтам через защищенное соединение (по HTTPS) с наглядной демонстрацией пользователям о проблемах с сертификатами, блокировка всплывающих окон, создание защищенных механизмов ввода и хранения логинов/паролей (для защиты от кражи учетных данных от веб-приложений и онлайн-ресурсов). "Более серьезные механизмы защиты, такие как инструменты, защищающие от веб-атак, взломов и вредоносного ПО, должны обеспечиваться вендорами, специализирующимся на информационной безопасности и создающим продукты именно для этого направления". По его словам, одну из наиболее важных проблем безопасности браузеров представляют уязвимости. "Основываясь на данных нашей аналитической сети, могу сказать, что уязвимости браузеров и плагинов к ним является самым уязвимым местом всех инфраструктур, через которые производится наибольшее кол-во атак. В частности, в 2009 г. наибольшее число веб-атак было нацеленно на Internet Explorer и программы просмотра PDF. Плагины в браузерах, такие, как ActiveX, также остаются привлекательной мишенью для злоумышленников", - отмечает он. Эксперт замечает, что в обеспечении безопасности решающую роль играет не только количество обнаруженных уязвимостей, но и способность вендора их оперативно закрывать: так, по данным отчета Symantec об угрозах интернет-безопасности (том 15) из всех браузеров, проанализированных Symantec в 2009 году, Safari имел наиболее длинное «окно воздействия» (время между выпуском кода эксплойта для уязвимости и выпуском патча), в среднем 13 дней, а Internet Explorer, Firefox и Opera характеризовались наиболее коротким окном в 2009 году, в среднем менее, чем один день.

Безопасность при серфинге

Основной сценарий работы пользователя в Сети – просмотр различных веб-страниц. Обычно с этой целью он вводит запрос в поисковую машину и получает список ссылок, переходя по которым, он ожидает увидеть нужную ему информацию. Тем не менее, далеко не все веб-ресурсы, представленные в интернете, являются безопасными в техническом отношении. Недобросовестные веб-мастера могут включать в код загружаемого веб-документа потенциально опасные элементы, вызывая нестабильную работу браузера и другие негативные последствия. Кроме того, в Сети никто не застрахован от специально созданных мошеннических ресурсов, которые завлекают обычного посетителя за счет сходства дизайна с каким-либо известным сайтом или путем переадресации доменных запросов переводят его на другой сторонний ресурс, с которого может распространяться вредоносное ПО. Безусловно, поисковики имеют определенные системы защиты от включения подобных сайтов в выдачу, однако ложные срабатывания или, что еще хуже, пропуск опасных ресурсов могут привести к возникновению проблем у пользователя. В этом отношении адекватной защитой будет являться контроль уровня надежности сайта непосредственно средствами самого веб-браузера.

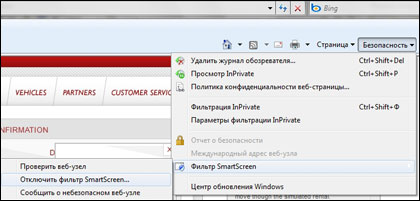

SmartScreen Filter позволяет удаленно проверить URL сайта на наличие вредоносного кода

С этой целью разработчики IE8 включили в продукт специальный механизм фильтрации URL под названием SmartScreen Filter. Он призван отсеивать подозрительные сайты, уличенные в фишинге и распространении вредоносных программ. После появления URL в адресной строке браузер анализирует его содержание, а также сравнивает с базой данных опасных ресурсов и сигнатур вредоносных кодов. В случае обнаружения совпадений или вредоносного кода загрузка страницы с этого сайта не производится, а пользователю выводится предупреждение о том, с чем связаны такие меры. Помимо этого заголовок вкладки и сама строка будут окрашены в красный цвет. Как сообщает Microsoft, этот фильтр блокирует порядка миллиона запросов в неделю.

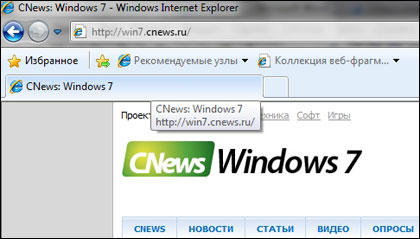

Другая востребованная технология обеспечения безопасного веб-серфинга связана с определением подлинности доменного имени, на котором располагается тот или иной сайт. Злоумышленники очень часто пользуются невнимательностью владельцев ПК и создают псевдосайты, имеющие схожие до смешения URL (и, естественно, могут скопировать само графическое оформление оригинального ресурса). Соответственно, пользователь рискует по ошибке зайти на не имеющий ничего общего с настоящим ресурсом сайт, ввести свои данные и потерять контроль над своим аккаунтом, платежными инструментами и так далее. Сейчас подобные угрозы распространены в социальном вебе, в частности, в соцсетях. В Internet Explorer 8 присутствует антифишинговый фильтр (Social Engineering Defenses), который сигнализирует пользователю о том, что он совершает переход на мошеннический ресурс. Для этого в адресной строке название сайта выделяется черным цветом, а остальные символы в URL-строке отображаются серым. Если переход осуществляется по защищенному соединению (HTTPS), то адресная строка подсвечивается зеленым цветом, а когда один из встроенных фильтров предупреждает об опасности, подсветка становится красной. Такая технология сейчас реализована для более чем 10 тыс. сайтам с модулями биллинга.

Средства защиты браузера IE8 реализованы в адресной строке

Атаки с использованием поддельных сертификатов безопасности для HTTPS-соединений также не представляются сегодня "экзотикой". Мошенники давно научились перехватывать передаваемые данные в момент, когда пользователь отвечает на запрос о переходе на защищенное соединение или когда уже из самой HTTPS-сессии извлекается информация при помощи вредоносных скриптов. Подобные угрозы актуальны и для тех, кто часто использует незащищенные подключения к сети (например, Wi-Fi без шифрования) и не применяет веб-антивирусы, препятствующие несанкционированной передаче личных данных. Кроме того, неправильно настроенное защитное ПО на компьютере увеличивает риск подмены DNS при работе с браузером, например, при внесении правок в файл hosts. Способ защиты от подобных неприятностей – блокировка незащищенного содержимого на странице - не всегда качественно реализован в современных браузерах.

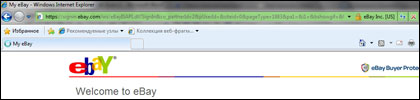

Защита HTTPS-сессий – особенность IE8

В Internet Explorer 8 перед выходом из HTTPS-сессии пользователю показывается запрос о том, желает ли пользователь показать те фрагменты кода страницы, которые были получены через защищенное соединение, или нет. Такое решение выглядит более надежным с точки зрения информационной безопасности и более удобным в плане юзабилити.

Защита интерактивного содержания

Современные сайты давно уже не представляют собой набор статичных веб-страниц, соединенных между собой гиперссылками. Сейчас это - крупные платформы, использующие не только собственное содержание, но и контент из других систем (например, обновляемые в режиме реального времени сообщения в микроблоге Twitter или вставленные видеоролики с медиахостингов). Эти решения используют различные технологии – AJAX, Flash, AIR, Silverlight и так далее.

Злоумышленники могут находить уязвимости в реализации построенных приложений, которые встроены в сам основной код сайта, тем самым устраивая все условия для атаки на компьютер пользователя. Так, например, при отправке сообщения в блог с помощью стороннего веб-приложения браузер может исполнить произвольный JavaScript, заразив компьютер трояном или передав на сторонний сервер содержание переписки. Подобные случаи межсайтового выполнения сценариев (XSS) вовсе не являются редкими и возникают как на небольших, так и на крупных проектах. В Internet Explorer 8 для этих целей присутствует XSS Filter, который защищает от таких атак, блокируя исполнение подозрительных сценариев. Отметим, что его фильтр способен обучаться – любой пользователь может внести посильный вклад в повышение безопасности интернета, сообщая о подозрительных ресурсах.

Встроенный XSS-фильтр смог защитить многих пользователей в периоды массового распространения Aurora

Помимо защиты от межсайтового скриптинга в Internet Explorer 8 есть и поддержка технологии DEP, то есть проведения атак на выполнение вредоносного кода из области памяти для хранения данных с повышением привилегий до уровня администратора. Таким образом злоумышленник не может воспользоваться технологией переполнения буфера обмена. DEP входит в состав реализованного защитного режима, который включается автоматически для зон "интернет" и "ограниченных узлов", но выключен для "надежных узлов" и "интранета".

Защищенный режим в IE8 активирован по умолчанию

Подобные решения стали возможными за счет улучшения самого движка браузера, который стал лучше обрабатывать AJAX и DOM. Так, например, в Internet Explorer 8 улучшилась поддержка кросс-доменных запросов (XDR). Теперь браузер может выполнять, как прямые, так и анонимные запросы к общедоступным сервисам на других доменах (например, авторизация по Windows Live ID). Это позволяет сделать информацию доступной между доменами и повысить уровень защищенности таких переходов - пользователи будут спокойны за свои данные, а вебмастера вебсайтов смогут настроить механизм предоставления информации другим доменам и службам Сети. В новом браузере теперь также используется функция обмена сообщениями между документами (XDM) в соответствии с HTML5. Это увеличивает безопасность взаимодействия объектов IFRAME и DOM, проблемы с которой являются распространенным явлением в существующих на рынке браузерных продуктах. Еще одно актуальное нововведение в области безопасности AJAX касается обработки HTML-кода. В Internet Explorer 8 проведены работы над серьезным улучшением модели безопасности движка, что позволяет очищать HTML и JavaScript (JSON) код от потенциально опасных исполняемых элементов сценариев. Так, например, благодаря технологии MIME-Handling Changes не позволяет запустить на исполнение вредоносный скрипт, замаскированный под графическое изображение.

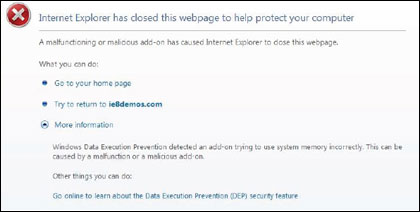

Попытка запуска произвольного кода на исполнения в IE8 блокируется и появляется соответствующее предупреждение

До массового появления различных RIA (Rich Internet Applications)-решений основным путем для взлома браузера злоумышленником были ActiveX-компоненты. Веб-мастеры могли устанавливать на сайтах потенциально опасные элементы (обычно это была реклама сайтов "взрослой тематики" или панели инструментов сомнительной функциональности), которые внедрялись в само приложение, а через него – и в операционную систему. Теперь управлять всеми этими компонентами можно с помощью оснастки групповых политик безопасности (Group Policy Enhancements). Она облегчает управление учетной записью и позволяет осуществлять установку элементов управления ActiveX самими пользователями без администраторских привилегий. Помимо этого, улучшен и контроль управления безопасностью исполнения ActiveX-элементов - подобные элементы можно не только разрешать или запрещать на исполнение в браузере целиком и полностью (как и было раньше), но и делать это выборочно для каждого веб-ресурса. Сами же разработчики подобных элементов управления при помощи средства ATL (ActiveX SiteLock) могут настроить созданные ActiveX-компоненты для использования с ограничением доступа в виде списка доменов или на определенный период времени.

Повседневная безопасность

Помимо сугубо технических нововведений в Internet Explorer 8, которые в явном виде неизвестны для обычного пользователя (не разработчика) или веб-мастера, в самом продукте произошли изменения и в на уровне общего удобства использования. Они также связаны с безопасностью и надежностью продукта. В этом отношении в браузере есть трехуровневая реализация, состоящая из режимов InPrivate Browsing (журнал посещений, временные файлы обозревателя, данные, внесенные в формы, не будут храниться в самом браузере), режима InPrivate Blocking (фильтрация данных, запрашиваемых сайтом у браузера) и InPrivate Subscriptions (приватные подписки).

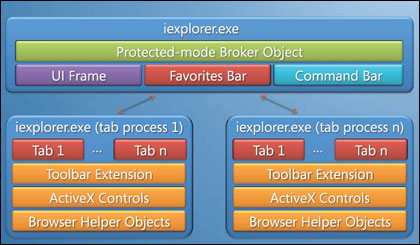

Архитектура связей ядра и вкладок IE8 увеличивает стабильность и надежность работы браузера

Кроме того, в восьмой версии веб-обозревателя от Microsoft изменилась архитектура работы ядра браузера относительно вкладок. В предыдущей версии зависание одной из них приводило к аварийному завершению всего процесса приложения. Теперь благодаря подходу Loosely-Coupled IE (LCIE) ядро работает изолировано от вкладок, а сами открытые страницы – отдельно друг от друга. В результате этого возникший сбой в одной из вкладок не может нарушить работу остальных. Пользователю в этом случае будет показано предупреждение об ошибке, но сам браузер продолжит работу и не закроется. Если же завершения процесса не избежать, то благодаря системе автоматического восстановления после сбоя вкладка или целая сессия будут автоматически восстановлены в прежнее состояние, включая данные, введенные в веб-формы.

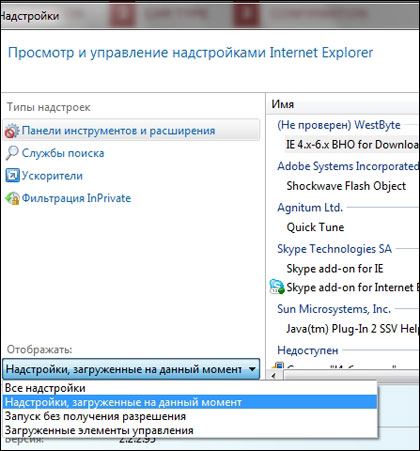

В IE8 присутствует более расширенный инструмент для настройки дополнений браузера

В Internet Explorer 8 появилась возможность управления дополнениями браузера – не только панелями инструментов и надстройками, но и ускорителями, веб-фрагментами, визуальным поиском. Их можно включать и отключать, удалять, видеть как они влияют на скорость работы обозревателя и так далее. Еще одна особенность Internet Explorer 8 – механизм Application Protocol Prompt, который позволяет доверенным приложениям (например, программам для перехвата медиапотока) осуществлять свой запуск непосредственно из браузера.

Короткая ссылка на материал: //cnews.ru/link/a2299